|

|

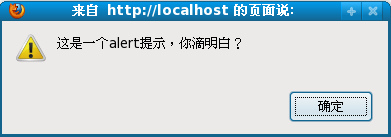

泄漏監(jiān)視器Leak Monitor 這是個方便的FireFox擴(kuò)展,當(dāng)你離開那頁的時候它便會指向JavsScript對象,如果出現(xiàn)泄漏的話會彈出一個窗口顯示細(xì)節(jié)內(nèi)容,而且能夠告訴你是那個對象或函數(shù)引起的泄漏。

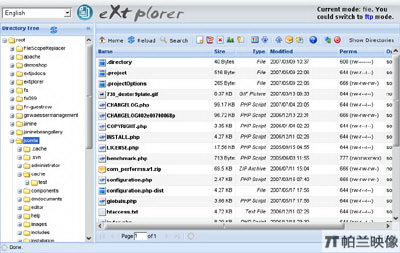

離開http://script.aculo.us/的時候

這應(yīng)該我是最常見的泄漏 prototype.js, line 74:3

The Dojo Mail 例子頁面

The Dojo Mail 例子頁面嚴(yán)重的泄漏,一下子彈出兩個窗口 (注意滾動條!)。

Word Press

Word Press這個更離譜。我每次寫完Word press,就會出現(xiàn)!

訪問一般的站點(diǎn),你會發(fā)現(xiàn)大多數(shù)站點(diǎn)都會出現(xiàn)這類問題。的確,如果一些網(wǎng)站沒有經(jīng)過這樣的測試,多少會讓人感到震驚,--本來適當(dāng)一下的修改就可以確保這種問題不會發(fā)生。

雖然這網(wǎng)站(Jack'sBlog、范例)統(tǒng)統(tǒng)都是JavaScript的,但你不必?fù)?dān)心任何泄漏的危險。

如下簡單的三步:

1. 當(dāng)你完成后,設(shè)置你的 XMLHttpRequest onreadystatechange handlers 為null,

我使用 YAHOO.util.Connect 來進(jìn)行XHR鏈接 ,因?yàn)樗褂昧?polling mechanism來代替readstate, 這樣我不用手工set null了。我推薦你,在允許的情況下,使用YAHOO.util.Connect (或建于其之上的 YAHOO.ext.UpdateManager)。

2. 在unload事件中清除所有 DOM event handlers object ,如果它們有引用 (Refence)的機(jī)會的話。

能夠讓Library做的,就不要用自己的方法做! 對于事件event的機(jī)制,我均使用了YAHOO.util.Event來處理. 其它的library (prototype, dojo, etc) 亦有自己的相應(yīng)的機(jī)制來處理。 --盡管我不清楚它們的執(zhí)行效率去到那里。 如果你再仔細(xì)看看上面的截圖,你會發(fā)現(xiàn)上面的泄漏代碼都會關(guān)聯(lián)到這些library里面去(用事實(shí)證明事故的源頭,F(xiàn)rank注)

3.除了一些基本類型的數(shù)據(jù)primitive value (String 、Number),切勿放其它任何東西在 DOM expando 或 property 。當(dāng)然,你能保證及時清除它的話,便是一個例外。

這就是最重要的金科玉律了。在DOM expando放東西,你會覺得很方便, 然后用 $()獲取它, 但千萬不要這樣做。 真的,我知道你在想什么,現(xiàn)在的我已經(jīng)有線想妄想癥的認(rèn)了.沒錯,很多場合都會把JS對象放到 DOM expando,也沒啥狀況發(fā)生,但也會有很多。。。。這種情況不容易檢查出來啊!(例如:閉包c(diǎn)losures). 所以要避免任何可能的發(fā)生,我只會按照這樣的規(guī)律做.

摘要

解決這個問題并不是太難。它不需要任何技巧或經(jīng)驗(yàn)之談。只要注意好以上幾點(diǎn),一個新手novice也知道如何避免泄漏。

請拜托一些大網(wǎng)站(包括新的 Yahoo Mail!?!?),花點(diǎn)時間,做足功夫,讓我(或其他人)瀏覽你的網(wǎng)頁而不遭受內(nèi)存泄漏。

JavaScript技術(shù):簡單三步,搞掂內(nèi)存泄漏,轉(zhuǎn)載需保留來源!

鄭重聲明:本文版權(quán)歸原作者所有,轉(zhuǎn)載文章僅為傳播更多信息之目的,如作者信息標(biāo)記有誤,請第一時間聯(lián)系我們修改或刪除,多謝。